www.technologieenindustrie.com

12

'10

Written on Modified on

Betrouwbare draadloze oplossing, gebaseerd op 802.11-standaards

Terwijl het aantal gebruikers van industrial wireless wereldwijd snel toeneemt, blijven sommige automation engineers nog steeds sceptisch ten aanzien van de veiligheid. Dit is een belangrijk onderwerp. En niemand vindt deze twijfels onterecht. Dit artikel wil hierop een antwoord geven en hen hopelijk overtuigen dat veiligheid niet de reden mag zijn om de overstap naar draadloos uit te uitstellen.

Een optie is het gebruik van een FHSS (Frequency Hopping Spread Spectrum) oplossing. De radio's gebruiken een eigen draadloos protocol en geen radio kan van buiten het netwerk inbreken. Maar de meeste gebruikers willen standaard oplossingen, die zijn gebaseerd op de IEEE 802.11-serie (meestal aangeduid als ‘Wi-Fi’ oplossingen).

Veiligheid!

De belangrijkste beveiliging van radio’s die de IEEE-standaards volgen, is dat ze voldoen aan de IEEE 802.11i-standaard voor veilige draadloze communicatie. Daarnaast ondersteunen de RadioLinx oplossingen van ProSoft Technology diverse andere mechanismen die de veiligheid vergroten.

IEEE 802.11i

In 2004 publiceerde de IEEE de IEEE 802.11i-standaard om zo de zorgen over de veiligheid van 802.11 communicatie weg te nemen. Deze standaard wordt vaak aangeduid als WPA2, een term afkomstig van de Wi-Fi Alliance. De fundamentele verbetering van de veiligheid van 802.11 met invoering de 802.11i-standaard, is de toepassing van de AES block cipher als encryption engine. Het gebruik van AES tackelde veel van de zwakke punten van de vorige 802.11 encryptietechnieken, waaronder de zwakke plekken in het key scheduling algoritme. Verschillende andere belangrijke verbeteringen werden ook opgenomen in 802.11i om veiligheidsproblemen op te lossen zoals authenticatie kwesties, replay attacks en datavervalsing.

AES encryptie

Het AES encryptie algoritme met een 128-bit key werd in 2003 goedgekeurd door de Amerikaanse overheid voor gebruik bij het versleutelen van vertrouwelijke informatie. Daarnaast werd AES goedgekeurd door de NSA voor ‘top secret’ informatie. De RadioLinx radio's ondersteunen het gebruik van 128-bit AES encryptie voor alle communicatie, hetgeen het hoogste niveau van versleuteling is dat door de Amerikaanse overheid is toegestaan voor de export.

AES is een block cipher die efficiënt is te implementeren in hardware, waarbij de communicatiesnelheid niet wordt aangetast. De RadioLinx kan volledige gegevensdoorvoer blijven verzorgen tijdens het uitvoeren van de 802.11i-encryptie en decryptie op alle pakketten die worden verzonden.

Een belangrijke verbetering in AES ten opzichte van eerdere implementaties van 802.11 beveiliging is, dat het niet mogelijk is om de encryptiesleutel die wordt gebruikt door de radio, te extrapoleren door het bekijken van de versleutelde communicatie.

Authenticatie

Een tweede belangrijke verbetering in de 802.11i beveiliging is het voorkomen van problemen die worden veroorzaakt door communicatie met apparaten die niet thuishoren op het netwerk. Met eerdere 802.11 beveiliging kon het voorkomen dat 802.11 client apparaten konden communiceren met access points die netwerkpunten simuleerden. Als een client de communicatie startte met een van deze rogue access points, kon dit rogue access point informatie ontfutselen aan het client apparaat, hetgeen leidde tot een fors gat in de beveiliging.

Met de 802.11i-standaard is de authenticatie sterk verbeterd, waarbij zowel van het access point als van de clients wordt gevraagd te authenticeren dat zij zijn toegelaten op het netwerk, voordat enige communicatie van start gaat. De 802.11i manier om dit proces te beschrijven is de ‘four-way handshake’. Hierbij wisselen access point en client datapakketjes uit die gecodeerd zijn met een shared key. Beide units moeten identieke shared keys bevatten om succesvol voor authenticatie in aanmerking te komen. Zodra deze verificatie is voltooid, wisselen de twee units een tijdelijke sleutel uit die wordt gebruikt voor het versleutelen van communicatie. Deze tijdelijke sleutel wordt periodiek geüpdate door de twee units, als een extra beveiliging.

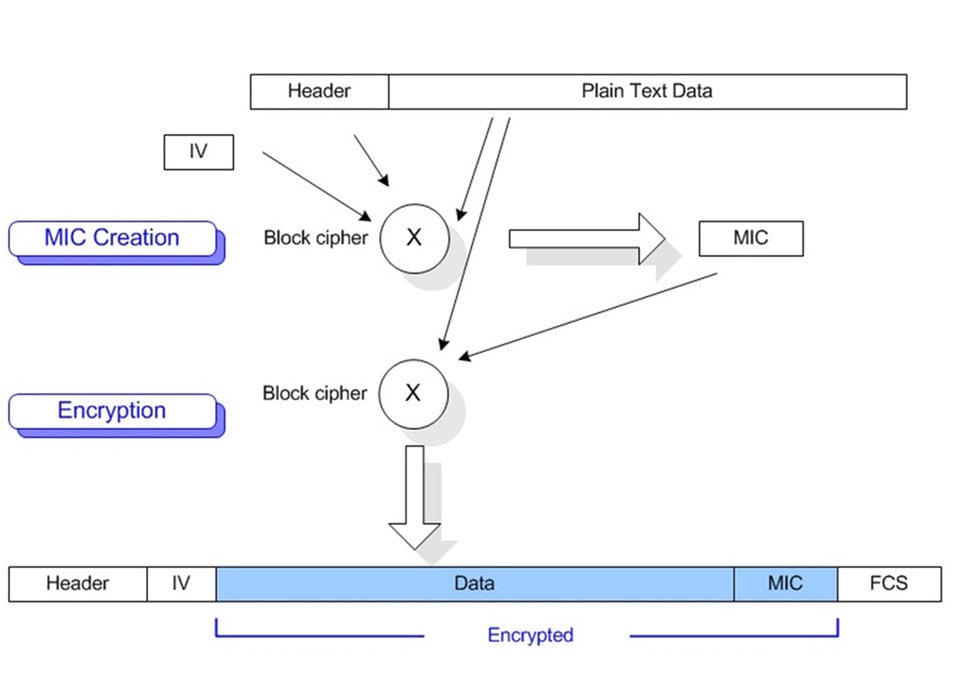

Message Integrity Check

De hierboven beschreven mechanismen in 802.11i voorkomen ongeautoriseerde ontcijfering van berichten en voorkomen dat de sleutel wordt ontvreemd en dat berichten kunnen worden versleuteld en ontcijferd. Een andere verbetering in 802.11i betreft het voorkomen dat fictieve gegevens, die een negatieve impact op het systeem zou kunnen hebben, door een onbevoegde gebruiker worden gegenereerd.

De 802.11i-standaard zorgt voorts voor een verbeterde message integrity check, speciaal voor het tegengaan van replay attacks en vervalsing van data (forged data). Bij replay attacks gaat het om het replayen van een bericht dat eerder werd uitgezonden met de bedoeling dat de ontvanger de data doorgeeft aan het Ethernet-netwerk. Forged data attacks brengen kleine wijzigingen aan in de versleutelde datastream met de bedoeling ‘bad packets’ te genereren op het Ethernet netwerk. Eerdere 802.11-beveiliging was hier gevoelig voor.

Het 802.11i-mechanisme maakt gebruik van een 48-bits initialisatievector alsmede van de MAC-ID van de zender en ontvanger in een hashing-mechanisme voor het uitvoeren van een integrity check sequence, waarmee elk bericht gevalideerd wordt. Het gaat replay-attacks tegen door het blokkeren van identical packets die al eerder zijn ontvangen. Zodra zo’n pakketje succesvol is ontvangen, gedecodeerd en doorgegeven aan Ethernet, worden latere, identieke pakketjes verwijderd. Dit is ook effectief bij het tegengaan van forged data attacks. Bovendien, als er meerdere datapakketjes worden ontvangen van een bron die data lijkt te vervalsen, zal een client zich ontkoppelen en daarna weer opnieuw inloggen om een nieuwe beveiligde set sleutels te genereren.

Secundaire beveiligingsmechanismen

Als aanvulling op het gebruik van de 802.11i beveiliging, ondersteunen de RadioLinx oplossingen verschillende andere mechanismen om de veiligheid te vergroten.

- MAC Filtering. Met de RadioLinx kan de gebruiker inloggen op de MAC ID's van de radio's die hiertoe zijn toegelaten. Als dit filter wordt geïmplementeerd, zal alleen het dataverkeer van apparaten met deze MAC ID's worden toegestaan. Alle apparaten met andere MAC ID’s zullen worden genegeerd.

- Hidden SSID. Met de RadioLinx kan de gebruiker de SSID uit zijn 802.11 beacon verwijderen. Dit maakt het moeilijker voor ongeautoriseerde gebruikers om achter de naam van het netwerk te komen en te proberen in te loggen.

- Blokkade General Probe. De RadioLinx ondersteunt een instelling die aan de radio meldt dat hij niet moet reageren op 802.11 probe verzoeken die niet zijn gericht aan een bepaalde SSID. Doorgaans probeert een client contact te krijgen met een access point door een probe verzoek verzenden om vast te stellen of er access points in het gebied aanwezig zijn. Een algemeen probe verzoek lokt reacties uit van de access points van elke SSID. Om dit te verhinderen, moet de klant die contact wil krijgen met de radio, van tevoren op de hoogte zijn van de aanwezigheid van de SSID zodat hij een probe request rechtstreeks naar die bepaalde SSID kan sturen.

Overtuigd van de veiligheid!

En de betrouwbaarheid? Hoe ben ik er zeker van dat mijn netwerk betrouwbaar is en veilig genoeg voor het verzenden van mijn data? Dit zou het onderwerp kunnen zijn van een ander artikel met speciale aandacht voor 802.11n-oplossingen (zie de nieuwe RadioLinx Industrial 802.11n-oplossingen van ProSoft Technology).

Met deze nieuwe IEEE-standaard kunnen meerdere netwerken naast elkaar bestaan op dezelfde locatie (22 niet-overlappende kanalen), en door de manier waarop ze omgaat met multipath (meerdere reflecties), zorgt ze voor robuuste connectiviteit en hoge snelheden voor dataoverdracht (tot 300 Mbps door de lucht). Zonder al te diep in te gaan op de theorie, kunnen we vaststellen dat de industriële 802.11n-technologie geschikt is voor veel automatiseringsapplicaties. Verder moeten we niet vergeten dat dat hogesnelheid systemen, zoals flessenvulmachines of hijskranen betrouwbaarder en productiever zijn geworden dankzij….RadioLinx industrial wireless..

Veiligheid!

De belangrijkste beveiliging van radio’s die de IEEE-standaards volgen, is dat ze voldoen aan de IEEE 802.11i-standaard voor veilige draadloze communicatie. Daarnaast ondersteunen de RadioLinx oplossingen van ProSoft Technology diverse andere mechanismen die de veiligheid vergroten.

IEEE 802.11i

In 2004 publiceerde de IEEE de IEEE 802.11i-standaard om zo de zorgen over de veiligheid van 802.11 communicatie weg te nemen. Deze standaard wordt vaak aangeduid als WPA2, een term afkomstig van de Wi-Fi Alliance. De fundamentele verbetering van de veiligheid van 802.11 met invoering de 802.11i-standaard, is de toepassing van de AES block cipher als encryption engine. Het gebruik van AES tackelde veel van de zwakke punten van de vorige 802.11 encryptietechnieken, waaronder de zwakke plekken in het key scheduling algoritme. Verschillende andere belangrijke verbeteringen werden ook opgenomen in 802.11i om veiligheidsproblemen op te lossen zoals authenticatie kwesties, replay attacks en datavervalsing.

AES encryptie

Het AES encryptie algoritme met een 128-bit key werd in 2003 goedgekeurd door de Amerikaanse overheid voor gebruik bij het versleutelen van vertrouwelijke informatie. Daarnaast werd AES goedgekeurd door de NSA voor ‘top secret’ informatie. De RadioLinx radio's ondersteunen het gebruik van 128-bit AES encryptie voor alle communicatie, hetgeen het hoogste niveau van versleuteling is dat door de Amerikaanse overheid is toegestaan voor de export.

AES is een block cipher die efficiënt is te implementeren in hardware, waarbij de communicatiesnelheid niet wordt aangetast. De RadioLinx kan volledige gegevensdoorvoer blijven verzorgen tijdens het uitvoeren van de 802.11i-encryptie en decryptie op alle pakketten die worden verzonden.

Een belangrijke verbetering in AES ten opzichte van eerdere implementaties van 802.11 beveiliging is, dat het niet mogelijk is om de encryptiesleutel die wordt gebruikt door de radio, te extrapoleren door het bekijken van de versleutelde communicatie.

Authenticatie

Een tweede belangrijke verbetering in de 802.11i beveiliging is het voorkomen van problemen die worden veroorzaakt door communicatie met apparaten die niet thuishoren op het netwerk. Met eerdere 802.11 beveiliging kon het voorkomen dat 802.11 client apparaten konden communiceren met access points die netwerkpunten simuleerden. Als een client de communicatie startte met een van deze rogue access points, kon dit rogue access point informatie ontfutselen aan het client apparaat, hetgeen leidde tot een fors gat in de beveiliging.

Met de 802.11i-standaard is de authenticatie sterk verbeterd, waarbij zowel van het access point als van de clients wordt gevraagd te authenticeren dat zij zijn toegelaten op het netwerk, voordat enige communicatie van start gaat. De 802.11i manier om dit proces te beschrijven is de ‘four-way handshake’. Hierbij wisselen access point en client datapakketjes uit die gecodeerd zijn met een shared key. Beide units moeten identieke shared keys bevatten om succesvol voor authenticatie in aanmerking te komen. Zodra deze verificatie is voltooid, wisselen de twee units een tijdelijke sleutel uit die wordt gebruikt voor het versleutelen van communicatie. Deze tijdelijke sleutel wordt periodiek geüpdate door de twee units, als een extra beveiliging.

Message Integrity Check

De hierboven beschreven mechanismen in 802.11i voorkomen ongeautoriseerde ontcijfering van berichten en voorkomen dat de sleutel wordt ontvreemd en dat berichten kunnen worden versleuteld en ontcijferd. Een andere verbetering in 802.11i betreft het voorkomen dat fictieve gegevens, die een negatieve impact op het systeem zou kunnen hebben, door een onbevoegde gebruiker worden gegenereerd.

De 802.11i-standaard zorgt voorts voor een verbeterde message integrity check, speciaal voor het tegengaan van replay attacks en vervalsing van data (forged data). Bij replay attacks gaat het om het replayen van een bericht dat eerder werd uitgezonden met de bedoeling dat de ontvanger de data doorgeeft aan het Ethernet-netwerk. Forged data attacks brengen kleine wijzigingen aan in de versleutelde datastream met de bedoeling ‘bad packets’ te genereren op het Ethernet netwerk. Eerdere 802.11-beveiliging was hier gevoelig voor.

Het 802.11i-mechanisme maakt gebruik van een 48-bits initialisatievector alsmede van de MAC-ID van de zender en ontvanger in een hashing-mechanisme voor het uitvoeren van een integrity check sequence, waarmee elk bericht gevalideerd wordt. Het gaat replay-attacks tegen door het blokkeren van identical packets die al eerder zijn ontvangen. Zodra zo’n pakketje succesvol is ontvangen, gedecodeerd en doorgegeven aan Ethernet, worden latere, identieke pakketjes verwijderd. Dit is ook effectief bij het tegengaan van forged data attacks. Bovendien, als er meerdere datapakketjes worden ontvangen van een bron die data lijkt te vervalsen, zal een client zich ontkoppelen en daarna weer opnieuw inloggen om een nieuwe beveiligde set sleutels te genereren.

Secundaire beveiligingsmechanismen

Als aanvulling op het gebruik van de 802.11i beveiliging, ondersteunen de RadioLinx oplossingen verschillende andere mechanismen om de veiligheid te vergroten.

- MAC Filtering. Met de RadioLinx kan de gebruiker inloggen op de MAC ID's van de radio's die hiertoe zijn toegelaten. Als dit filter wordt geïmplementeerd, zal alleen het dataverkeer van apparaten met deze MAC ID's worden toegestaan. Alle apparaten met andere MAC ID’s zullen worden genegeerd.

- Hidden SSID. Met de RadioLinx kan de gebruiker de SSID uit zijn 802.11 beacon verwijderen. Dit maakt het moeilijker voor ongeautoriseerde gebruikers om achter de naam van het netwerk te komen en te proberen in te loggen.

- Blokkade General Probe. De RadioLinx ondersteunt een instelling die aan de radio meldt dat hij niet moet reageren op 802.11 probe verzoeken die niet zijn gericht aan een bepaalde SSID. Doorgaans probeert een client contact te krijgen met een access point door een probe verzoek verzenden om vast te stellen of er access points in het gebied aanwezig zijn. Een algemeen probe verzoek lokt reacties uit van de access points van elke SSID. Om dit te verhinderen, moet de klant die contact wil krijgen met de radio, van tevoren op de hoogte zijn van de aanwezigheid van de SSID zodat hij een probe request rechtstreeks naar die bepaalde SSID kan sturen.

Overtuigd van de veiligheid!

En de betrouwbaarheid? Hoe ben ik er zeker van dat mijn netwerk betrouwbaar is en veilig genoeg voor het verzenden van mijn data? Dit zou het onderwerp kunnen zijn van een ander artikel met speciale aandacht voor 802.11n-oplossingen (zie de nieuwe RadioLinx Industrial 802.11n-oplossingen van ProSoft Technology).

Met deze nieuwe IEEE-standaard kunnen meerdere netwerken naast elkaar bestaan op dezelfde locatie (22 niet-overlappende kanalen), en door de manier waarop ze omgaat met multipath (meerdere reflecties), zorgt ze voor robuuste connectiviteit en hoge snelheden voor dataoverdracht (tot 300 Mbps door de lucht). Zonder al te diep in te gaan op de theorie, kunnen we vaststellen dat de industriële 802.11n-technologie geschikt is voor veel automatiseringsapplicaties. Verder moeten we niet vergeten dat dat hogesnelheid systemen, zoals flessenvulmachines of hijskranen betrouwbaarder en productiever zijn geworden dankzij….RadioLinx industrial wireless..